Os mais velhos (experientes) são cheios de ensinamentos para nos dar. Sempre que erramos ou estamos prestes a fazer alguma besteria, nossos pais ou avós recitam algum ditado preso na ponta da língua.

Há um antigo ditado que diz: “Em briga de marido e mulher, ninguém mete a colher”. Na prática, a lição valiosa que aprendemos é que não devemos nos meter no meio de nenhuma discussão, ainda mais quando nada temos a ver.

Muito bem. Lição aprendida. Lição praticada.

Até hoje!

Não quero ser antagônico, mas devo dizer que isso não se aplica a todos os aspectos da vida de um H4ck3r…

Em alguns momentos é exatamente lá que devemos estar. Em algumas situações devemos, sim, meter a colher.

Me acompanhe até o final que você entenderá o que quero dizer.

É preciso deter o controle

A vida de um Hacker é repleta de desafios. Temos que burlar barreiras e mais barreiras de segurança, como fantasmas no sistema. Dificuldades? Sim. Insucessos acontecem. O que importa é nunca desistir.

A palavra de ordem é PERSISTIR. Portanto, novas estratégias são sempre bem vindas para atingir os nossos objetivos.

E nós temos conhecimento para isso. Ah, temos…

Claro, devo admitir. Mais conhecimento, mais poder. Mais poder, maiores responsabilidades. Mais responsabilidade, maior controle.

É preciso deter o controle…

Vale o alerta de sempre. Estamos tratando de Hacking ético e, portanto, as dicas apresentadas aqui funcionam e não devem ser empregadas contra sistemas/redes de terceiros aos quais não temos autorização.

Hoje eu quero falar sobre o próximo passo de um Hacker após um ataque às redes Wi-Fi.

Ainda não possui a chave? Eu te mostro como conseguir aqui…

Você já tem a chave? Por que não entramos? Nosso lugar não é aqui fora. Entre!

Já está dentro? Não é suficiente. A meta é mais ambiciosa.

O objetivo do Hacker, o meu objetivo, o seu objetivo é deter o controle de toda rede ou sistema.

Para esta finalidade gostaria de apresentar 3 técnicas avançadas de ataque que podem ser empregadas antes, durante e após a descoberta da chave da rede.

Vamos à elas.

As técnicas

Burlando autenticações

A primeira técnica consiste em burlar proteções contra acessos não autorizados. E como nunca alguém concede autorização para um Hacker, esta será nossa primeira parada.

Deixa apenas eu explicar o que é uma autenticação. De forma simples, autenticação é o processo de provar que você é quem diz ser. Ponto. Simples e direto.

Em redes Wi-Fi, os administradores de redes usam e abusam de pelo menos duas técnicas de autenticação visando algum nível de proteção para a rede. A primeira delas é a ocultação do ESSID da rede. A ideia é que alguém só saberá o nome da rede se fizer parte dela. (Pfffff, jura?)

O outro mecanismo de autenticação é através do filtro de MAC. Ou seja, clientes legítimos da rede tem seus MACs salvos no Access Point. Se seu MAC estiver lá você acessa a rede senão não entra, fica de fora.

Felizmente, existem técnicas bem simples para que possamos burlar essas duas formas de proteção. No caso da primeira, para descobrirmos o ESSID da rede, basta monitorarmos passivamente as associações que acontecem na rede. Já sabemos que para um cliente Wi-Fi se associar a um AP é necessário saber o nome da rede, o ESSID.

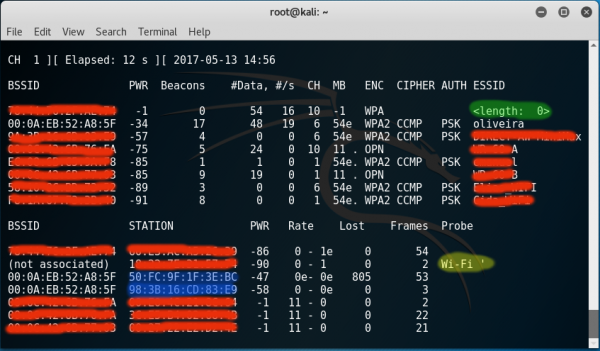

E como fazemos isso? Resposta: usando a ferramenta airodump-ng da suíte Aircrack-ng.

E para burlar os filtros de MAC? Podemos usar a mesma ferramenta airodump-ng para visualizar os MAC associados à rede alvo e depois substituir o nosso MAC por um MAC dos clientes.

No print abaixo vemos uma rede com ESSID oculto (verde) – que será substituído pelo nome da rede quando um cliente se conectar -, MACs de clientes legítimos associados à rede oliveira (azul) e clientes tentando se associar à rede “Wi-Fi ‘” enviando um Probe Request (amarelo).

Ataques de DoS

A segunda segue uma filosofia peculiar: se eu não entro na rede ninguém entra.

DoS (Denial of Service) significa negação de serviço, e consiste em impedir que clientes legítimos tenham acesso àquilo que deveria estar à disposição deles. Nesse caso, o acesso ao AP.

O melhor de tudo (e o pior para as pobres vítimas) é que não precisamos ter a chave da rede para executar tal façanha.

É possível realizar esse ataque de pelo menos 3 formas:

- Inundando um ou mais clientes com frames de desautenticação;

- Inundando o AP com falsas autenticações. Isso fará com que o AP trave após uma certa quantidade de autenticações;

- Inundando o meio com Beacons de falsos APs. (Para quem não se lembra, Beacons são frames especiais que os APs utilizam para avisar sobre a presença da rede.) Com isso, clientes legítimos poderão ter dificuldades em encontrar o Beacon do verdadeiro AP.

Ataques MITM

Lembra da colher que falamos logo no início? Bem, voltemos à ela. Ataques MITM (Man-In-The Middle) são ataques caracterizados pela presença do Hacker bem no meio da “confusão”, entre o AP e o cliente. Toda colher que voa para um lado passa por ele.

E cá estamos nós. Vou te apresentar algumas forma de se meter no meio.

A forma mais simples consiste em criarmos um Fake AP a partir de uma interface sem fio e fornecer acesso a Internet através de outra interface. Feito isso, acrescentados pequenos ajustes, estaremos no meio da conexão.

As outras formas que discorrerei a seguir necessitam que você esteja dentro da rede.

Portanto, endosso o convite. Está muito frio aqui fora. Se você tem a chave, vamos entrar.

ARP Poisoning

Essa técnica permite que infectemos a rede com MACs distorcidos.

Para entender melhor suponha a presença de dois hosts na rede, A e B e um atacante, que chamaremos de C. Se quero entrar no meio da comunicação entre A e B basta “avisar” para o A que o MAC de B passará a ser o MAC de C e para B que o MAC de A passa a ser C. C ficará responsável por encaminhar os pacotes recebidos para o destino original. Dessa forma tudo que A quiser enviar para B passará por C, e vice-cersa.

Rogue DHCP

A última técnica que venho apresentar é a Rogue DHCP. Não sei se você já se perguntou sobre isso, mas é sim possível termos 2 DHCPs na rede.

A função do DHCP é realizar a configuração básica da rede (IP, Gateway, DNS etc.) para os novos clientes da rede. A grande sacada de um DHCP trapaceiro (Rogue) é que podemos realizar a configuração de rede da forma que desejarmos, fazendo, inclusive, do Hacker o Gateway da rede, criando assim uma rede lógica paralela e independente.

A partir daí, configura-se um cenário bem semelhante aos já discutidos. Os clientes que forem pegos pelo trapaceiro encaminharão seus pacotes para o falso Gateway da rede, o Hacker. O resto é por nossa conta!

Uma vez no meio da comunicação além de visualizar os pacotes é possível também alterá-los (meter a colher).

Não é demais as possibilidades existentes de ataque em uma rede?

Quer descobrir quais ferramentas utilizar e como realizar ataques avançados em redes Wi-Fi? Conheça meu curso de Wi-Fi Hacking: Técnicas Avançadas. Lá eu ensino essas e outras técnicas. Coooorre e aproveita, não sei por quanto tempo o Felipe vai deixar esse curso na plataforma. Pode ser muito arriscado…